【信息收集】CDN识别&CDN绕过

★★免责声明★★

文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与学习之用,读者将信息做其他用途,由Ta承担全部法律及连带责任,文章作者不承担任何法律及连带责任。

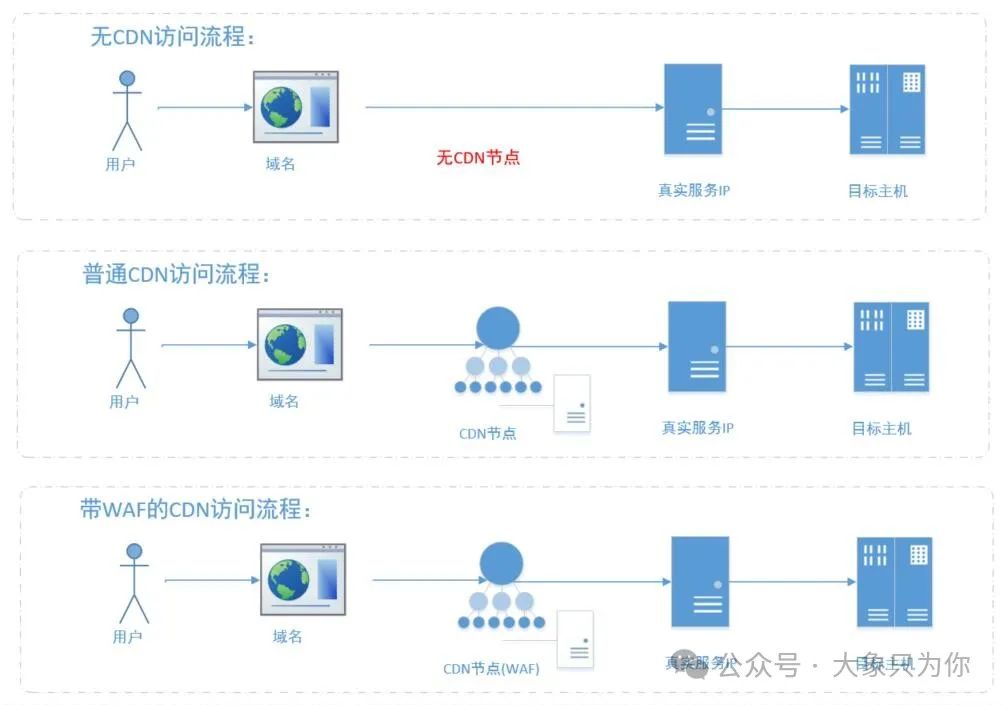

1、了解CDN工作原理

CDN的全称Content Delivery Network,中文含义:内容分发网络。CDN目的是通过在现有的Internet中增加一层新的网络架构,将网站的内容发布到最接近用户的网络“边缘”,使用户可以就近取得所需的内容,解决 Internet 网络拥塞状况,提高用户访问网站的响应速度。

工作原理就是在用户与服务之间架了一层网络架构,加快访问响应速度。

一般访问网址可分为3种:传统无CDN访问、普通CDN访问和带WAF的CDN访问。

因此,有使用CDN技术的网站,一般访问到的IP不是真实服务的IP,先做CDN识别再绕过找到真实的IP。下面的方法仅做参考,所有结果都不是绝对的,需要根据实际查询结果再做判断。

2、CDN识别

可以使用超级IP: https://www.17ce.com/ 或者用多地ping:https://ping.chinaz.com/ 在线测试,如果测试出来IP结果是多个的话,可能存在CDN的情况。

但发现两个地方查出来的2个IP地址都是一样,而且是独立IP,应该是服务真实的IP地址。还可以跟查出来的IP地址复制出来到https://ip.tool.chinaz.com/查询,发现归属地与上面查询的地址是相同,那么更可以确认是真实的IP。如果不在同一归属地,那么就可能不是真实的IP了。

但发现两个地方查出来的2个IP地址都是一样,而且是独立IP,应该是服务真实的IP地址。还可以跟查出来的IP地址复制出来到https://ip.tool.chinaz.com/查询,发现归属地与上面查询的地址是相同,那么更可以确认是真实的IP。如果不在同一归属地,那么就可能不是真实的IP了。

3、CDN绕过

1、使用在线工具:https://tools.ipip.net/cdn.php ,

查询国内的CDN,选择国外的会显示真实IP,但是这个免费版本是有限制次数,大概10~15次的样子。

2、历史DNS记录

查询ip与域名绑定历史记录,可能会发现使用CDN之前的目标ip。查询网站有:

微步的情报威胁:https://x.threatbook.cn/

网站报告:https://sitereport.netcraft.com/?url=

超级ping: http://www.17ce.com/

微步的情报威胁查询结果如下,主要关注IP解析

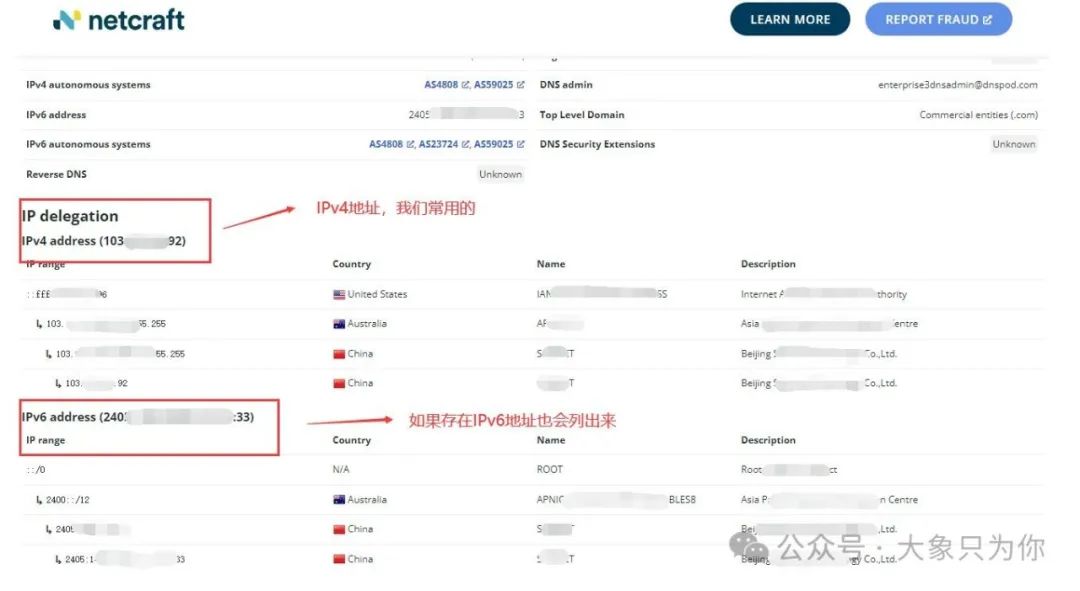

netcraft查询结果示例如下:

3、全网扫描工具:fuckcdn

项目地址:https://github.com/Tai7sy/fuckcdn ,这个工具需要先找到目标真实地址或包含真实地址范围,过程会比较麻烦,感兴趣的同学可以自行测试下。