网络安全基础

网络安全威胁类型

- 窃听:例如搭线窃听、安装通信监视器和读取网上的信息等。

- 假冒:当一个实体假扮成另一个实体进行网络活动时就发生了假冒。

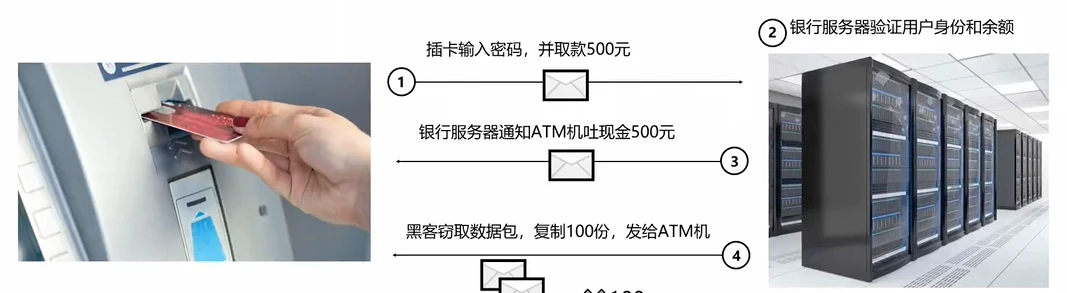

- 重放:重复发送一份报文或报文的一部分,以便产生一个被授权效果。(随机数、时间戳)

- 流量分析:对网上信息流观察和分析推断出网上传输的有用信息。

网络安全威胁类型(2)

- 数据完整性破坏:有意或无意地修改或破坏信息系统,或者在非授权和不能监测的方式下对数据进行修改。

- 拒绝服务DoS:当一个授权实体不能获得应有的对网络资源的访问。

- SYN-Flooding资源的非授权使用:即与所定义的安全策略不一致的使用。

- 陷门和特洛伊木马:通过替换系统合法程序,或者在合法程序里插入恶意代码。

- 病毒:随着人们对计算机系统和网络依赖程度的增加,计算机病毒已经构成了对计算机系统和网络的严重威胁。

- 诽谤:利用计算机信息系统的广泛互连性和匿名性散布错误的消息,以达到坻毁某个对象的形象和知名度的目的。

网络攻击分类

被动攻击:典型代表嗅探、监听和流量分析,最难被检测,重点是预防,主要手段是加密

主动攻击:假冒、重放、欺骗、消息篡改和拒绝服务等,重点是检测而不是预防,手段有防火墙、IDS等技术

AI回复

网络安全基础是指对网络系统的安全性进行保护和管理的一系列理论、技术和方法。从零基础入门到精通,学习网络安全通常包括以下几个阶段:

- 基础理论学习:首先需要了解网络安全的基本概念,包括但不限于网络攻击与防御、数据链路层及其安全问题、网络协议的层次结构等。此外,还应学习相关的法律法规,如《网络安全法》等。

- 技术工具和实践技能:掌握常用的网络安全工具和技术是必不可少的。这包括渗透测试工具(如Kali Linux)、虚拟机技术、网络协议分析工具(如Sniffer Pro)等。通过实际操作来加深理解和应用能力是非常重要的。

- 进阶学习:在掌握了基础知识和技能后,可以进一步学习更高级的内容,如Web安全、内核安全、移动安全等。同时,也可以通过参加CTF比赛或HVV行动来提升实战能力。

- 持续更新和实践:网络安全是一个快速发展的领域,新的威胁和漏洞不断出现,因此持续学习最新的安全动态和技术是必要的。此外,实际操作中的经验积累也非常关键。

总结来说,网络安全基础的学习是一个循序渐进的过程,从基础理论到技术实践,再到高级技能的提升,每一步都需要系统地学习和实践。通过不断的学习和实践,可以逐步成为一名合格的网络安全专家。

阅读剩余

THE END